Architecture Zero Trust : qu’est-ce que c’est, comment ça marche et pourquoi c’est important ?

L’époque où l’on pouvait faire confiance à n’importe quoi simplement parce que c’était « à l’intérieur du réseau » est révolue. Le télétravail, les vulnérabilités des applications SaaS (Software-as-a-Service) et les attaquants utilisant des identifiants valides ont transformé la confiance implicite en responsabilité.

L’architecture Zero Trust remplace la confiance implicite par une authentification continue : l’accès est évalué en temps réel en fonction du risque, et non de la localisation ou des identifiants de connexion. Elle modifie la manière dont les décisions d’accès sont prises en fonction des risques réels plutôt que d’hypothèses.

Ce guide présente les principes fondamentaux de l’architecture Zero Trust, la manière dont la mise en œuvre fonctionne en pratique et les changements nécessaires au niveau de vos activités, de vos outils et de la culture de votre équipe.

Remarque : ExpressVPN se concentre sur les outils de protection de la confidentialité des consommateurs, et non sur les cadres organisationnels tels que l’architecture Zero Trust. Nous abordons ce sujet afin d’aider les lecteurs à comprendre son rôle dans le contexte plus large de la cybersécurité.

Qu’est-ce que l’architecture Zero Trust ?

L’architecture Zero Trust est un modèle de sécurité qui part du principe qu’aucun utilisateur ou appareil n’est intrinsèquement fiable et qui exige une vérification continue pour accorder ou maintenir l’accès aux ressources. Il ne suffit pas d’être sur un réseau privé virtuel (VPN), au siège ou sur un sous-réseau connu : chaque demande doit prouver qu’elle est sûre en temps réel.

Les décisions sont prises de manière dynamique, en tenant compte de la personne qui demande l’accès, de l’appareil utilisé et de la conformité de la demande avec le comportement attendu. Une connexion réussie ne donne pas un accès étendu : chaque action est vérifiée en temps réel et l’accès est limité au strict nécessaire.

Le concept a pris de l’ampleur au début des années 2010 et a été formalisé en 2020 dans la Publication spéciale 800-207 du National Institute of Standards and Technology (NIST). Elle ne prescrit pas d’outils spécifiques, mais définit plutôt des attentes. Il n’y a pas de confiance implicite, pas d’accès généralisé, et chaque connexion est conditionnelle.

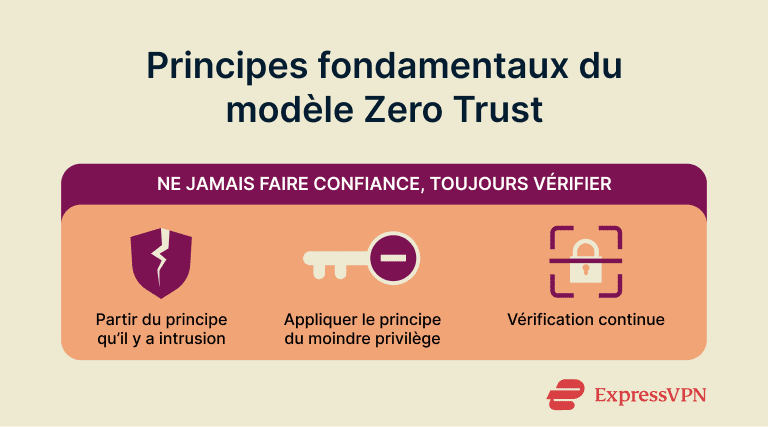

Le principe fondamental de l’architecture Zero Trust

L’architecture Zero Trust repose sur une seule règle : ne jamais faire confiance, toujours vérifier. Cela s’applique aux utilisateurs, aux appareils, aux applications et aux services. Aucune demande n’est supposée sûre, et chaque tentative d’accès doit mériter sa place en fonction de l’identité, de la posture de l’appareil, du comportement et du contexte.

Peu importe que la personne se soit authentifiée il y a quelques minutes : si son appareil n’est plus conforme ou si son comportement s’écarte de la norme, l’accès est immédiatement contesté ou révoqué.

Cette approche part du principe que le réseau peut déjà être compromis. Cet état d’esprit remplace la confiance statique par une authentification et une évaluation continues.

La mise en œuvre d’une architecture Zero Trust ne peut pas empêcher toutes les violations, mais elle peut aider à détecter et à contenir les intrusions à un stade précoce en limitant les mouvements latéraux et en appliquant des contrôles d’accès granulaires.

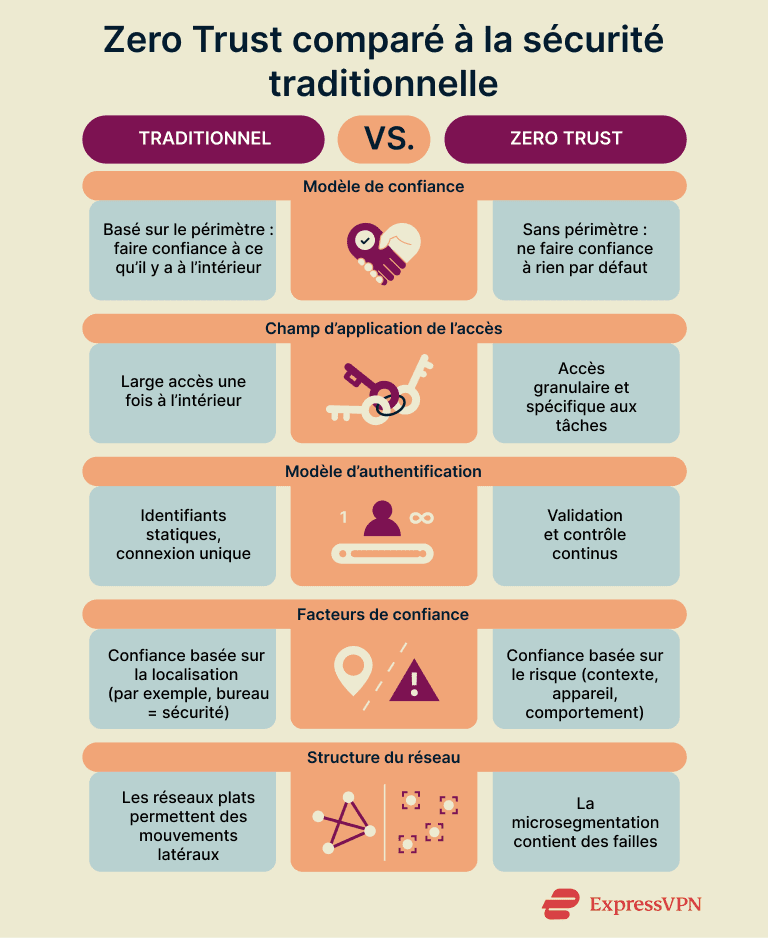

En quoi l’architecture Zero Trust diffère-t-elle des modèles de sécurité traditionnels ?

La sécurité traditionnelle repose sur un périmètre : empêcher les menaces d’entrer et faire confiance à ce qui se trouve à l’intérieur. Les pare-feu, les VPN et les systèmes de détection d’intrusion (IDS) ont construit les remparts. Une fois à l’intérieur, les utilisateurs disposaient souvent d’un accès étendu et non contrôlé.

Ce modèle n’est plus adapté. Les employés travaillent souvent à distance et à l’international, les applications se trouvent sur le cloud et les malfaiteurs peuvent utiliser des attaques de phishing sophistiquées pour se connecter avec des identifiants de connexion valides. Le périmètre s’est dilué.

Dans le cadre du Zero Trust, l’application de la sécurité ne se fait pas au niveau du périmètre du réseau. Elle est vérifiée au niveau de chaque utilisateur, de chaque appareil et de chaque demande. Un utilisateur au bureau est soumis à la même vérification minutieuse qu’une personne se connectant depuis un café. Les décisions d’accès sont toujours basées sur le risque et non sur la localisation.

Principales différences :

- Pas de confiance implicite basée sur la localisation : La source n’a pas d’importance. Chaque demande part de zéro, quelle que soit sa provenance.

- L’accès granulaire remplace l’accès élargi : Les utilisateurs ne se voient accorder que l’accès nécessaire à leur rôle et à leur tâche.

- La validation continue est préférable à la connexion unique : L’architecture Zero Trust implique que chaque action de l’utilisateur soit vérifiée pour repérer tout ce qui n’est pas normal.

- La microsegmentation arrête les mouvements latéraux : Chaque système gère l’accès localement, empêchant ainsi toute contagion des menaces entre les environnements.

Pourquoi les organisations adoptent-elles le Zero Trust ?

Les risques de la sécurité basée sur le périmètre

Pendant des années, les entreprises se sont appuyées sur des protections de périmètre fiables : VPN, pare-feu et règles statiques conçus pour empêcher les menaces d’entrer. Mais dans le cadre de ce modèle, un simple vol d’identifiants de connexion ou une menace interne peut permettre à un malfaiteur à se déplacer latéralement dans le réseau, souvent sans être détecté.

Les défenses du périmètre comportent également leurs propres risques. Les services exposés tels que les passerelles VPN deviennent des cibles, tandis que les hypothèses de confiance interne laissent les systèmes critiques sous-protégés. Les techniques telles que les listes blanches d’adresses IP étaient autrefois considérées comme des contrôles fiables, mais elles sont faciles à usurper ou à détourner.

Le Zero Trust modifie le fonctionnement de l’ensemble de l’environnement. Les contrôles d’accès deviennent dynamiques, la visibilité s’étend à chaque appareil et à chaque session, et l’application de la sécurité se rapproche de l’actif lui-même.

Travail à distance et adoption du cloud

L’ancien périmètre du réseau n’a pas seulement été affaibli, il a disparu. Les employés travaillent désormais depuis les aéroports, les cafés ou chez eux, sur leur réseau domestique. Les applications et les données se trouvent sur AWS, Google Cloud, Microsoft 365 et des dizaines de plateformes SaaS.

Dans la plupart des architectures, le trafic de cloud à cloud contourne totalement les contrôles du périmètre traditionnels, ce qui rend inefficace l’application des règles au niveau du réseau. De plus, le backhauling (acheminement pour inspection du trafic distant via un centre de données central) crée des engorgements qui dégradent l’expérience de l’utilisateur.

Le Zero Trust s’adapte à ce nouvel environnement. Au lieu de renforcer la sécurité en périphérie du réseau, il applique des contrôles directement au niveau de l’utilisateur, de l’appareil et de l’application. Chaque demande est vérifiée sur la base de l’identité, de la posture de l’appareil et du contexte, quelle que soit son origine.

Pressions réglementaires et de conformité

Les directives gouvernementales poussent de plus en plus les organisations vers le modèle Zero Trust. En 2021, le gouvernement américain a publié le Décret 14028 sur l’amélioration de la cybersécurité. L’Office of Management and Budget a ensuite publié un document officiel intitulé Stratégie fédérale du Zero Trust, demandant à toutes les agences fédérales de mettre en œuvre les principes de l’architecture Zero Trust dans tous leurs systèmes. Le ministère de la défense a également publié sa propre feuille de route pour favoriser l’adoption à grande échelle.

Cela ne concerne pas uniquement le secteur public et les États-Unis. Des cadres internationaux tels que le Règlement général sur la protection des données (RGPD) et la Norme de sécurité des données de l’industrie des cartes de paiement (PCI-DSS) exigent également un contrôle d’accès plus strict, une authentification plus forte et une journalisation complète : des principes que l’architecture Zero Trust applique par défaut.

Du point de vue de la conformité, l’architecture zéro confiance offre des journaux d’audit plus précis, des journaux d’accès plus détaillés et des contrôles intégrés tels que l’authentification multifactorielle (AMF) et la révocation de session. Il est plus facile de prouver que vous faites ce qu’il faut lorsque votre architecture traite déjà chaque tentative d’accès comme un risque à évaluer.

Principes fondamentaux de l’architecture Zero Trust

Partir du principe qu’il y a intrusion

Le Zero Trust part du principe que les intrusions sont inévitables. L’objectif n’est pas de construire un périmètre impénétrable, mais de minimiser l’impact en cas de défaillance de ce périmètre.

Cet état d’esprit conduit à plusieurs stratégies techniques :

- Microsegmentation : Les réseaux sont divisés en segments étroitement contrôlés. Une intrusion dans l’un d’entre eux ne se propage pas latéralement sans passer par des points de contrôle stricts.

- Zones de confiance : Les systèmes critiques sont regroupés en zones suivant leur fonction et de leur degré de criticité, avec des politiques adaptées à chacune d’entre elles. Même à l’intérieur des zones, l’accès est limité par la microsegmentation.

- Chiffrement de bout en bout (E2EE) : Les données sont chiffrées au repos et en transit, ce qui les rend illisibles même si elles sont interceptées.

- Contrôle en temps réel : Les tentatives d’accès et les signaux comportementaux sont analysés en permanence pour détecter les signes de compromission.

- Réponse automatisée : Si un comportement suspect est détecté (comme un appareil fonctionnant en dehors de ses paramètres de base), les systèmes peuvent le mettre en quarantaine ou en bloquer automatiquement l’accès.

Appliquer l’accès au moindre privilège

Les utilisateurs, les appareils et les services n’ont accès qu’à ce dont ils ont strictement besoin, et rien de plus. Ce principe est appliqué de plusieurs manières :

- Permissions granulaires : L’accès est spécifique à un rôle et étroitement délimité. Un utilisateur RH peut accéder à la paie, mais pas aux dossiers des clients. Un développeur peut accéder à la phase de préproduction, mais pas à celle de production.

- Accès juste-à-temps (JIT) : L’accès temporaire est accordé pour des tâches spécifiques et révoqué immédiatement après.

- Accès juste-assez (JEA) : Les autorisations sont limitées à la seule fonctionnalité requise, comme les droits de lecture seule au lieu d’un accès complet en écriture.

Le moindre privilège réduit au minimum ce que les attaquants peuvent atteindre, qu’il s’agisse d’intrus externes ou d’acteurs internes de la menace. Et à mesure que les rôles évoluent, l’accès est régulièrement revu et automatiquement réduit : rien ne reste ouvert par défaut.

Contrôler et valider en permanence

Le Zero Trust n’accorde pas d’accès à long terme sur la base d’un contrôle ponctuel. La confiance doit être gagnée en permanence, en fonction du contexte, du comportement et de l’état du système.

Les principaux mécanismes sont les suivants :

- Authentification permanente : Les actions risquées ou sensibles peuvent déclencher une vérification plus poussée, comme la réauthentification ou l’AMF.

- Vérification de la posture des appareils : Les décisions d’accès sont influencées par l’état de la sécurité des terminaux, de sorte que les systèmes non corrigés peuvent perdre l’accès.

- Analyse comportementale : Les systèmes signalent les anomalies telles que les tentatives de connexion à partir d’appareils non gérés à des heures inhabituelles, les exportations de données volumineuses à partir de systèmes financiers ou les incohérences de localisation et d’activité (par exemple, deux connexions à quelques minutes d’intervalle à partir de continents différents).

- Journalisation et visibilité centralisées : Chaque décision est enregistrée afin de permettre des alertes en temps réel, des enquêtes post-événement et des audits de conformité.

En considérant la confiance comme dynamique et conditionnelle, le Zero Trust donne aux organisations une carte vivante de leur environnement et les outils nécessaires pour agir rapidement lorsque quelque chose s’écarte de la norme.

Architectures Zero Trust de référence

Plusieurs organismes de normalisation et agences ont publié des modèles de référence qui illustrent le fonctionnement pratique du Zero Trust. Ces cadres ne prescrivent pas une solution unique, mais ils définissent les éléments clés et leur interaction.

Composantes essentielles : Le modèle NIST

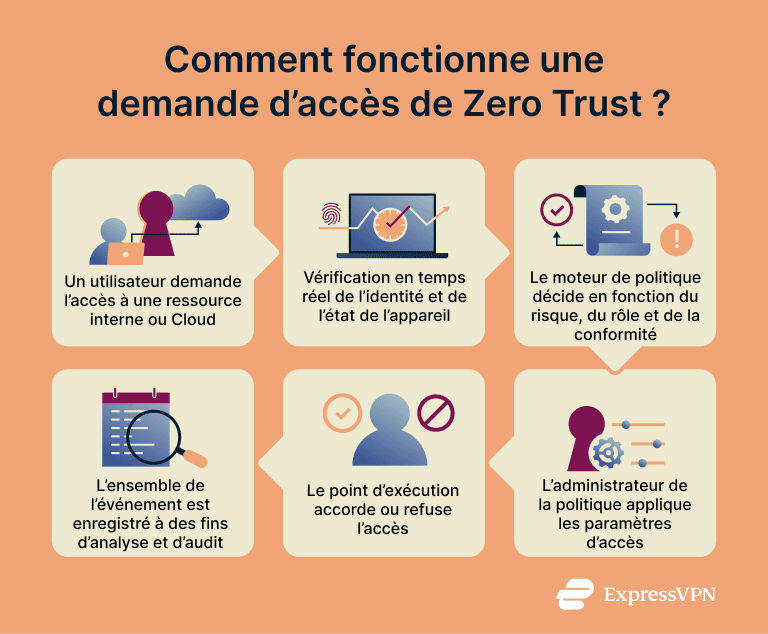

L’un des modèles les plus largement cités provient de la publication spéciale 800-207 du NIST. Au centre de cette architecture se trouvent trois éléments principaux :

- Moteur de politique (PE) : Prend des décisions d’accès en temps réel sur la base de l’identité, de la position de l’appareil, des signaux de risque, etc.

- Administrateur de politiques (PA) : Exécute les décisions, en ajustant les configurations d’accès si nécessaire.

- Point d’application de la politique (PEP) : Joue le rôle de passerelle, en autorisant ou en refusant chaque demande avant qu’elle n’atteigne une ressource protégée.

Toutes les tentatives d’accès des utilisateurs et des appareils doivent passer par ces composants. Ils sont alimentés par divers systèmes (gestion de l’identité, sécurité des appareils et renseignements sur les menaces, par exemple), qui fournissent au PE le contexte dont il a besoin pour décider qui doit être autorisé à entrer.

Par exemple, lorsqu’un utilisateur demande l’accès à un tableau de bord SaaS, le PE évalue son identité, la conformité de son appareil et son comportement. En cas d’approbation, le PA transmet la configuration et le point d’application autorise ou refuse l’accès en fonction de la politique.

Piliers de référence : Modèles CISA et DoD

Des agences telles que l’Agence pour la cybersécurité et la sécurité des infrastructures (CISA) et le ministère américain de la défense (DoD) décomposent le Zero Trust en domaines de contrôle fondamentaux communément appelés « piliers ». Ils aident les organisations à mettre en place une architecture Zero Trust entre les systèmes et les équipes.

Les cinq piliers de la CISA

- Identité : Vérifier les utilisateurs et gérer les informations d’identification sécurisées.

- Appareils : S’assurer que les terminaux sont autorisés, patchés et conformes.

- Réseau : Segmenter le trafic et appliquer le chiffrement à chaque couche.

- Applications et charges de travail : Isoler les charges de travail et limiter les déplacements latéraux.

- Données : Sécuriser les données au repos, en transit et en cours d’utilisation avec des contrôles d’accès homogènes.

Les sept piliers du Department of Defense (ministère de la défense)

Il s’agit de l’ensemble des cinq catégories de la CISA, plus les catégories suivantes :

- Visibilité et analyse : Surveiller le comportement de l’utilisateur, la posture de l’appareil et l’activité du système pour détecter les anomalies.

- Automatisation et orchestration : Permettre des réponses rapides, axées sur les politiques, et réduire la dépendance à l’égard des interventions manuelles.

Les piliers imposent une évaluation continue, un accès minimal et une limitation des défaillances sur l’ensemble du réseau.

Modèles de déploiement pratiques

Bien que les architectures diffèrent d’une organisation à l’autre, certains modèles émergent en fonction de l’environnement :

- Collaborateurs travaillant à distance et de manière hybride : Au lieu de tunnels VPN, le trafic passe par des passerelles sensibles à l’identité ou des courtiers d’accès au cloud. L’accès dépend du rôle de l’utilisateur, de la posture de l’appareil et du contexte, et non de la localisation. Cela est souvent mis en œuvre à l’aide d’outils d’accès réseau Zero Trust (ZTNA), qui appliquent des règles d’accès sans donner aux utilisateurs une visibilité complète sur le réseau.

- Environnements multi-cloud : Dans les environnements multicloud, chaque service vérifie l’identité de manière indépendante. Les utilisateurs se connectent à toutes les applications SaaS en utilisant une seule identité d’entreprise, grâce à des protocoles de fédération d’identité tels que SAML (Security Assertion Markup Language) ou OpenID Connect (OIDC). Pour les communications de service à service, la sécurité mutuelle de la couche transport (mTLS) garantit l’authentification de chaque demande d’utilisateur.

- Accès des partenaires et des tiers : Plutôt que d’intégrer les fournisseurs à votre réseau, vous n’exposez que les applications ou les données dont ils ont besoin par le biais d’un portail étroitement délimité. Les politiques Zero Trust les traitent comme n’importe quel utilisateur interne, avec une vérification stricte et un accès limité.

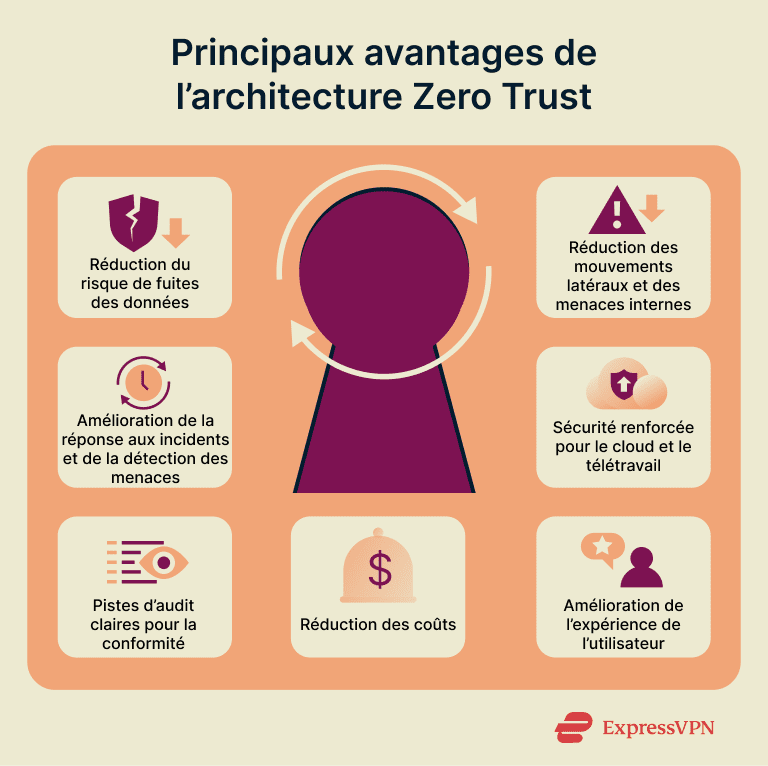

Avantages de l’architecture Zero Trust

Le Zero Trust présente des avantages commerciaux tangibles. Lorsqu’il est mis en œuvre de manière réfléchie, il renforce la protection, améliore la visibilité, favorise la conformité et simplifie la manière dont les utilisateurs accèdent à ce dont ils ont besoin. Les points positifs sont les suivants :

- Réduction du risque de fuites de données : Un compte ou un appareil compromis ne peut pas accéder à l’ensemble du réseau. L’accès est strictement limité, de sorte que les attaquants se heurtent à un mur avant de pouvoir passer à l’étape suivante ou se propager.

- Amélioration de la réponse aux incidents et de la détection des menaces : Les autorisations ne sont pas statiques. Si un appareil devient non conforme ou si un comportement devient risqué, l’accès peut être limité ou révoqué automatiquement sans intervention humaine.

- Traçabilité claire de la conformité : Chaque décision est enregistrée, ce qui vous permet de savoir qui a accédé à quoi, quand, d’où et pourquoi. Les audits de conformité sont ainsi plus rapides et la réponse aux incidents plus ciblée.

- Réduction des mouvements latéraux et des menaces internes : Le Zero Trust considère chaque utilisateur comme une menace, quel que soit son rôle ou son ancienneté. Un comportement suspect déclenche une vérification minutieuse, quel que soit l’utilisateur ou ce qu’il prétend être.

- Amélioration de la sécurité du cloud et du travail à distance : Que la personne soit sur site, à distance ou qu’elle utilise une application SaaS, les mêmes politiques de contrôle d’accès basées sur l’identité s’appliquent. Il n’est pas nécessaire de gérer des règles différentes pour des systèmes différents.

- Amélioration de l’expérience utilisateur : Les bonnes personnes entrent rapidement dans le système, la sécurité est assurée en coulisses, sans ralentir les activités.

- Réduction des coûts : Le Zero Trust permet de réduire les coûts de reprise en cas de fuite de données, de limiter les interruptions de service et d’optimiser l’infrastructure existante en appliquant des contrôles homogènes dans tous les environnements.

Défis liés à l’adoption du Zero Trust

Pour passer au Zero Trust, il ne suffit pas d’appuyer sur un bouton. Les contraintes du monde réel (techniques et humaines) ralentissent souvent les choses.

- L’infrastructure existante : De nombreux systèmes anciens n’ont pas été conçus pour permettre un accès granulaire ou des contrôles d’identité modernes. Certains manquent de points de journalisation ou d’intégration de base. Dans ce cas, deux options coûteuses s’offrent à vous : élaborer des solutions de contournement ou remplacer entièrement les systèmes.

- Résistances internes : Les personnes n’aiment pas le changement, surtout lorsqu’elles ont l’impression de subir davantage de difficultés. Les équipes habituées à un large accès peuvent s’y opposer, et certains cadres supérieurs peuvent considérer la mise en œuvre du Zero Trust comme une perturbation. Pour avancer, il faut souvent vendre le « pourquoi », et non se contenter d’appliquer le « quoi ».

- La prolifération des outils et les lacunes d’intégration : La plupart des organisations disposent déjà d’une multitude d’outils, tels que différents fournisseurs d’identité, gestionnaires de points d’accès et plateformes cloud. Les faire fonctionner ensemble est rarement un processus simple. Des normes incompatibles, des caractéristiques manquantes ou des responsabilités qui se chevauchent peuvent créer plus de confusion que de contrôle.

Globalement, le Zero Trust exige coordination et adhésion. Si les systèmes ne sont pas harmonisés, vous vous retrouverez avec des angles morts, ce qui va à l’encontre du but recherché.

Exemples concrets et études de cas

Google : BeyondCorp

Après les attaques d’Aurora en 2009, Google a revu son modèle d’accès interne. Désormais, chaque demande (sur site ou à distance) passe par des serveurs mandataires sensibles à l’identité : les connexions vérifient l’identité de l’utilisateur, l’état de l’appareil et le contexte. BeyondCorp est devenu le modèle que beaucoup d’autres ont suivi.

Microsoft : Application axée sur l’identité

Microsoft utilise Azure AD pour appliquer l’accès conditionnel à grande échelle. Seuls les appareils conformes ont accès, et les politiques basées sur les risques déclenchent l’AMF ou bloquent purement et simplement les tentatives d’accès. L’accès des développeurs, du personnel et des administrateurs est segmenté et surveillé. Résultat : une sécurité forte sans ralentissements.

Département de la défense des États-Unis : Zero Trust à grande échelle

Le ministère de la défense américain vise à atteindre la pleine maturité du Zero Trust d’ici à 2027. Ils ont mis en œuvre la validation de l’identité, le contrôle des appareils et la microsegmentation dans les systèmes des militaires et des sous-traitants, et les premiers projets pilotes montrent déjà une amélioration de la détection des menaces. Les entrepreneurs doivent également s’aligner sur cette approche.

Comment l’IA est-elle utilisée dans l’architecture Zero Trust ?

L’IA et l’apprentissage automatique sont essentiels pour déployer à grande échelle le modèle Zero Trust, car ils améliorent la prise de décision en temps réel, automatisent les réponses et réduisent le bruit dans les environnements complexes. Ils renforcent les opérations de sécurité menées par l’homme.

- Décisions d’accès fondées sur le risque : Les moteurs pilotés par l’IA au sein des plateformes de gestion des identités et des accès (IAM) évaluent les facteurs contextuels (tels que la posture de l’appareil, la géolocalisation, l’heure d’accès et les bases comportementales) pour attribuer des scores de risque dynamiques. Ces scores guident l’application des accès : les activités fiables se déroulent sans encombre, tandis que les tentatives à haut risque déclenchent une authentification multifactorielle (AMF) ou une vérification renforcée.

- Analyse du comportement des utilisateurs et des entités (UEBA) : En apprenant les modèles d’activité de base, les systèmes UEBA détectent les anomalies telles que des heures de connexion inhabituelles, des comportements d’accès aux données rares ou une mauvaise utilisation de l’appareil. Ces signaux alimentent les systèmes de gestion des informations et des événements de sécurité (SIEM) ou d’identité pour déclencher des actions automatiques telles que l’interruption de la session, la révocation de l’accès ou la création d’un incident à vérifier.

- Réponse automatisée grâce à l’orchestration, l’automatisation et la réponse de sécurité (SOAR) : Les plateformes SOAR permettent des actions rapides et prédéfinies sans attendre une intervention humaine. Lorsque l’IA détecte une menace probable (comme un appareil présentant des signes d’infection par un malware), elle peut isoler l’appareil ou désactiver le compte instantanément.

- Renseignements sur les menaces en temps réel : Les outils optimisés par l’IA peuvent traiter des flux de menaces sélectionnés (tels que les indicateurs de compromission ou les domaines de phishing) et ajuster les règles en temps quasi réel. Si une plage d’adresses IP à risque apparaît, l’IA peut bloquer l’accès ou renforcer les exigences d’authentification sans délai.

- Réduction des alertes et corrélation du contexte : Les outils de sécurité génèrent souvent trop d’alertes. L’IA réduit le bruit en reliant les anomalies connexes : un seul événement peut sembler bénin, mais trois anomalies reliées entre elles peuvent révéler une menace réelle. Les outils alimentés par l’IA peuvent donner la priorité à ce qui nécessite une attention immédiate.

- Défense prédictive : L’IA peut prévoir quels utilisateurs ou systèmes pourraient devenir vulnérables. Elle peut suggérer des réinitialisations anticipées de mots de passe, signaler des menaces internes potentielles ou programmer des correctifs avant que la conformité ne soit rompue.

Le Zero Trust est-il adapté à votre organisation ?

Si votre organisation utilise des applications cloud, un accès à distance ou manipule des données sensibles, la réponse est probablement oui. Le Zero Trust n’est pas réservé aux grandes entreprises : il convient à toute équipe qui a besoin d’une sécurité plus forte et plus souple.

Voici ce qu’il faut faire :

- Évaluez votre profil de risque : Stockez-vous des documents financiers, des données personnelles ou de la propriété intellectuelle ? Êtes-vous soumis à des règles de conformité ? L’architecture Zero Trust ajoute du contrôle et de la visibilité, ce qui permet de protéger ce qui compte le plus. Même si vous êtes une petite entreprise, les outils sur le cloud avec authentification forte vous mettent sur la bonne voie.

- Évaluez votre infrastructure : Si vous utilisez des outils modernes tels que l’authentification unique (SSO), l’AMF, notamment les méthodes d’authentification à deux facteurs (2FA) et la gestion des appareils, vous êtes sur la bonne voie. Si vous vous appuyez encore sur des systèmes existants, la transition peut prendre plus de temps, mais vous pouvez commencer modestement. De nombreuses organisations commencent par déployer l’AMF ou restreindre les privilèges lorsqu’elles mettent en place le Zero Trust.

- Obtenir l’adhésion des dirigeants : Le Zero Trust n’est pas seulement une décision informatique : elle nécessite l’adhésion des dirigeants et la collaboration de toutes les équipes. Le fait de l’envisager comme une mesure de continuité de l’activité (et pas seulement de cybersécurité) peut aider à obtenir un soutien.

- Penser à l’expérience utilisateur : Si les utilisateurs se plaignent de devoir jongler avec les identifiants, le Zero Trust peut faciliter les choses grâce à des fonctionnalités telles que le SSO. Il n’en reste pas moins que des déploiements réfléchis sont essentiels. Former les services d’assistance, lancer des projets pilotes et faciliter l’intégration des personnes dans les nouveaux flux de travail.

- Commencer avec ZTNA pour un accès sécurisé aux applications : De nombreuses organisations commencent par utiliser des solutions ZTNA, qui assurent un accès aux applications basé sur l’identité sans exposer les réseaux internes. Contrairement aux protocoles plus anciens tels que Internet Protocol Security (IPsec) qui supposent une confiance au niveau du réseau, ZTNA limite par défaut l’accès à des applications spécifiques.

- Commencer petit, évoluer intelligemment : La plupart des organisations mettent en œuvre le Zero Trust progressivement, en commençant par les domaines à fort impact.

Si vous êtes une petite entreprise, ces conseils de cybersécurité pour les petites équipes peuvent vous aider à démarrer avec des mesures pratiques à prendre avant le déploiement complet du Zero Trust.

FAQ : Questions courantes sur l’architecture Zero Trust

Comment l’architecture Zero Trust évolue-t-elle dans les environnements multicloud ?

Le Zero Trust s’adapte parfaitement à plusieurs plateformes cloud. Au lieu de s’appuyer sur l’emplacement d’un objet, il se concentre sur les personnes qui y accèdent, à partir d’où et de quelle manière. Vous appliquez les mêmes règles à AWS, Azure, Google Cloud et même aux outils SaaS (Software-as-a-Service), à condition que vos contrôles d’identité et d’accès soient homogènes. Des outils tels que les courtiers en identité et les passerelles API permettent de relier le tout.

L’architecture Zero Trust est-elle la même que le modèle Zero Trust ?

Pas tout à fait. Le modèle est la philosophie : ne faire confiance à rien par défaut. L’architecture est le moyen d’y parvenir. Ce sont les outils, les systèmes et les processus qui permettent d’appliquer cet état d’esprit à l’ensemble de votre réseau. L’un est le principe, l’autre est le plan.

Quelles sont les plus grandes erreurs à éviter lors de la mise en œuvre du Zero Trust ?

Essayer de tout faire en même temps, négliger l’expérience de l’utilisateur et oublier d’obtenir l’adhésion. Les meilleurs déploiements commencent à petite échelle : choisir un domaine, prouver qu’il fonctionne, puis l’étendre. Si les utilisateurs ont l’impression d’être punis ou ralentis, les réactions négatives bloqueront les progrès.

Ai-je besoin d’un nouveau matériel pour mettre en œuvre le Zero Trust ?

En général, non. La plupart des éléments dont vous avez besoin (contrôles d’identité, contrôles d’accès, journalisation) sont gérés par des logiciels et des services cloud. Si votre configuration actuelle prend en charge les principes de sécurité fondamentaux tels que l’authentification multifactorielle (AMF) et le chiffrement, vous n’avez probablement rien à craindre. Des mises à jour peuvent être nécessaires pour les appareils très anciens, mais une mise à jour complète du matériel n’est généralement pas nécessaire.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN