Zero-trust architecture: o que é, como funciona e por que é importante

Os tempos em que se podia confiar em qualquer coisa só porque está "dentro da rede" acabaram. O trabalho remoto, as vulnerabilidades das aplicações de Software como Serviço (SaaS) e os ataques com credenciais válidas transformaram a confiança implícita em um risco.

A zero-trust architecture (arquitetura de confiança zero) substitui a confiança implícita pela autenticação contínua: o acesso é avaliado em tempo real com base no risco, e não na localização ou nas credenciais. Isso muda a forma como as decisões de acesso são tomadas, baseando-se no risco real em vez de suposições.

Este guia detalha os princípios fundamentais da zero-trust architecture, como a implementação funciona na prática e quais mudanças são necessárias em suas operações, ferramentas e cultura de equipe.

Observação: a ExpressVPN se concentra em ferramentas de privacidade para o consumidor, não em estruturas corporativas como a zero-trust architecture. Incluímos este tópico para ajudar os leitores a entender seu papel no cenário mais amplo da segurança cibernética.

O que é zta (zero-trust architecture)?

Zero-trust architecture é um modelo de segurança que pressupõe que nenhum usuário ou dispositivo seja inerentemente confiável e exige verificação contínua para conceder ou manter o acesso a recursos. Estar em uma rede privada virtual (VPN), na sede ou em uma sub-rede conhecida não é suficiente: cada solicitação deve comprovar sua segurança em tempo real.

As decisões são tomadas dinamicamente, levando em consideração quem está solicitando o acesso, a partir de qual dispositivo e se a solicitação está de acordo com o comportamento esperado. Um login bem-sucedido não concede acesso irrestrito — cada ação é verificada em tempo real e o acesso é limitado ao necessário.

O conceito ganhou força no início da década de 2010 e foi formalizado em 2020 na Publicação Especial 800-207 do Instituto Nacional de Padrões e Tecnologia (NIST). Ele não prescreve ferramentas específicas; em vez disso, estabelece uma expectativa. Não há confiança implícita, nem acesso irrestrito, e toda conexão é condicional.

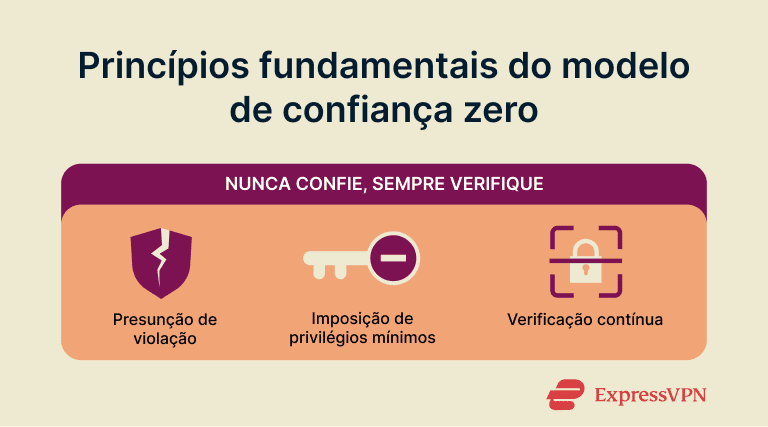

O princípio fundamental por trás da zero-trust architecture

O conceito de confiança zero se baseia em uma única regra: nunca confie, sempre verifique. Isso se aplica a usuários, dispositivos, aplicativos e serviços. Nenhuma solicitação é considerada segura, e toda tentativa de acesso deve ser justificada com base na identidade, postura do dispositivo, comportamento e contexto.

Não importa se alguém se autenticou minutos atrás; se o dispositivo se tornar não compatível ou o comportamento se desviar da norma, o acesso é contestado ou revogado imediatamente.

Essa abordagem parte do pressuposto de que a rede já pode estar comprometida. Essa mentalidade substitui a confiança estática pela autenticação e avaliação contínuas.

Implementar uma arquitetura de confiança zero não pode impedir todas as violações, mas pode ajudar a detectar e conter intrusões precocemente, limitando o movimento lateral e aplicando controles de acesso granulares.

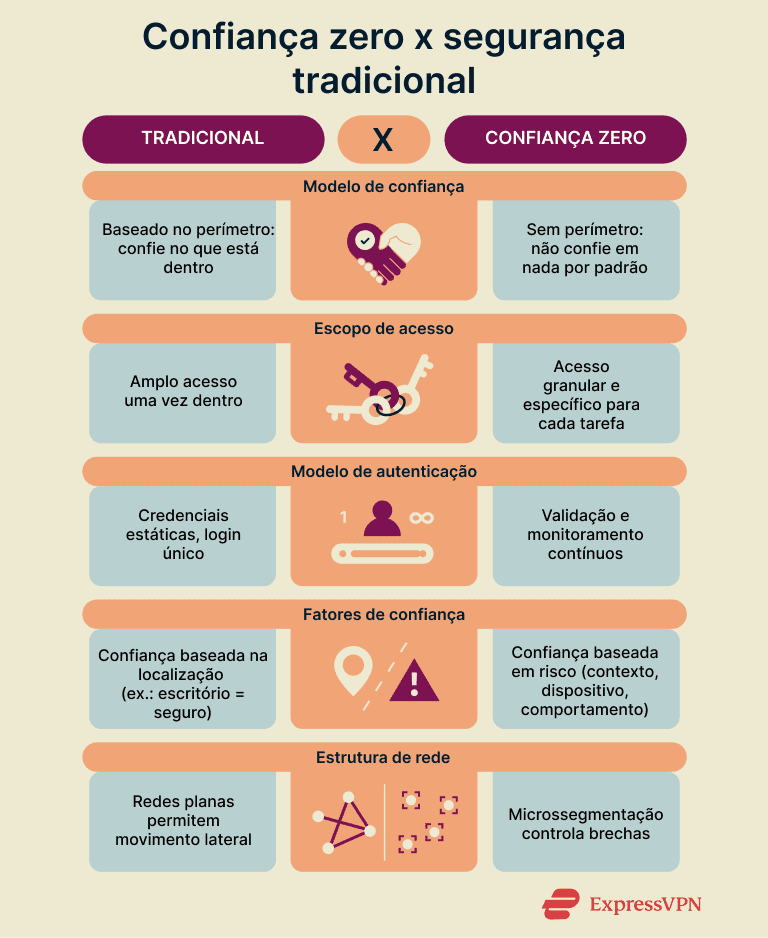

Como a confiança zero difere dos modelos de segurança tradicionais

A segurança tradicional dependia de um perímetro: manter as ameaças do lado de fora e confiar no que estava dentro. Firewalls, VPNs e sistemas de detecção de intrusão (IDSs) construíam essas barreiras. Uma vez dentro, os usuários geralmente tinham acesso amplo e irrestrito.

Esse modelo não se aplica mais. Os funcionários frequentemente trabalham remotamente e em diferentes países, os aplicativos estão na nuvem e os invasores podem usar ataques de phishing sofisticados para fazer login com credenciais válidas. O perímetro se dissolveu.

Na arquitetura de confiança zero, a aplicação da segurança não se restringe ao perímetro da rede. Ela ocorre no nível de cada usuário, dispositivo e solicitação. Um usuário no escritório recebe a mesma atenção que alguém que acessa a rede a partir de um café. As decisões de acesso são sempre baseadas no risco, não na localização.

Principais diferenças:

- Sem confiança implícita baseada na localização: a origem não importa; cada solicitação começa do zero, independentemente de onde venha.

- Acesso granular substitui o acesso amplo: os usuários recebem apenas o acesso necessário para sua função e tarefa.

- Validação contínua supera o login único: confiança zero significa examinar cada ação do usuário para detectar qualquer coisa fora do comum.

- Microssegmentação impede a movimentação lateral: cada sistema impõe o acesso localmente, impedindo que a vulnerabilidade se espalhe entre ambientes.

Por que as organizações estão migrando para a confiança zero?

Riscos da segurança baseada em perímetro

Durante anos, as empresas confiaram em perímetros robustos: VPNs, firewalls e regras estáticas projetadas para impedir a entrada de ameaças. Porém, nesse modelo, uma única credencial roubada ou uma ameaça interna pode resultar na movimentação lateral de um agente malicioso pela rede, muitas vezes sem ser detectado.

As defesas de perímetro também trazem seus próprios riscos. Serviços expostos, como gateways VPN, tornam-se alvos, enquanto a presunção de confiança interna deixa sistemas críticos desprotegidos. Técnicas como listas de permissão de IP já foram vistas como controles robustos, mas são fáceis de falsificar ou sequestrar.

A abordagem de confiança zero transforma o funcionamento de todo o ambiente. Os controles de acesso tornam-se dinâmicos, a visibilidade se estende a todos os dispositivos e sessões, e a aplicação da segurança passa a ser feita mais próxima do próprio ativo.

Trabalho remoto e adoção da nuvem

O antigo perímetro de rede não foi apenas enfraquecido: ele desapareceu. Os funcionários agora trabalham em aeroportos, cafeterias e redes domésticas. Aplicativos e dados residem na AWS, Google Cloud, Microsoft 365 e dezenas de plataformas SaaS.

Na maioria das arquiteturas, o, tráfego de nuvem para nuvem ignora completamente os controles de perímetro tradicionais, tornando a aplicação de medidas baseadas em rede ineficaz. Além disso, o redirecionamento do tráfego remoto (encaminhando-o por meio de um data center central para inspeção) cria gargalos que degradam a experiência do usuário.

A arquitetura de confiança zero se adapta a esse novo ambiente. Em vez de impor segurança no limite da rede, ele aplica controles diretamente no nível do usuário, do dispositivo e do aplicativo. Cada solicitação é verificada com base na identidade, na postura do dispositivo e no contexto, independentemente de sua origem.

Pressões regulatórias e de conformidade

As diretrizes governamentais estão pressionando cada vez mais as organizações a adotarem a arquitetura de confiança zero. Em 2021, o governo dos EUA emitiu a Ordem Executiva 14028 sobre o aprimoramento da segurança cibernética. O Escritório de Administração e Orçamento (OMB) seguiu com uma Estratégia Federal de Confiança Zero formal, orientando todas as agências federais a implementarem os princípios de confiança zero em seus sistemas. O Departamento de Defesa também divulgou seu próprio roteiro para impulsionar a adoção em larga escala.

Isso não se restringe ao setor público e aos EUA. Estruturas internacionais como o Regulamento Geral de Proteção de Dados (RGPD) e o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS) também exigem controle de acesso mais rigoroso, autenticação mais forte e registro abrangente de dados: princípios que a arquitetura de confiança zero impõe por padrão.

Do ponto de vista da conformidade, a arquitetura de confiança zero oferece trilhas de auditoria mais limpas, registros de acesso mais detalhados e controles integrados, como autenticação multifator (MFA) e revogação de sessão. É mais fácil comprovar que você está agindo corretamente quando sua arquitetura já trata cada tentativa de acesso como um risco a ser avaliado.

Princípios fundamentais por trás da zero-trust architecture

Presunção de violação

O princípio da confiança zero parte do pressuposto de que as violações de segurança são inevitáveis. O objetivo não é construir um perímetro impenetrável, mas sim minimizar o impacto quando esse perímetro falhar.

Essa mentalidade leva a diversas estratégias técnicas:

- Microssegmentação: as redes são divididas em segmentos rigorosamente controlados. Uma violação de segurança em um deles não se propaga lateralmente sem ultrapassar pontos de controle estritos.

- Zonas de confiança: sistemas críticos são agrupados em zonas com base na função e na sensibilidade, com políticas adaptadas a cada uma. Mesmo dentro das zonas, o acesso é restrito por meio de microssegmentação.

- Criptografia de ponta a ponta (E2EE): os dados são criptografados em repouso e em trânsito, o que garante que, mesmo se interceptados, permaneçam ilegíveis.

- Monitoramento em tempo real: tentativas de acesso e sinais comportamentais são continuamente inspecionados em busca de indícios de comprometimento.

- Resposta automática: se for detectado um comportamento suspeito (como um dispositivo agindo fora de seu padrão), os sistemas podem colocá-lo em quarentena ou bloquear o acesso automaticamente.

Imposição de acesso com privilégios mínimos

Usuários, dispositivos e serviços têm acesso apenas ao que estritamente precisam, nada mais. Esse princípio é aplicado de diversas maneiras:

- Permissões granulares: o acesso é específico para cada função e tem um escopo bem definido. Um usuário de RH pode acessar a folha de pagamento, mas não os registros de clientes. Um desenvolvedor pode acessar o ambiente de teste, mas não o de produção.

- Acesso just-in-time (JIT): o acesso temporário é concedido para tarefas específicas e revogado imediatamente após seu término.

- Acesso just-enough (JEA): as permissões são limitadas apenas à funcionalidade necessária, como direitos de leitura em vez de acesso total para gravação.

O princípio do menor privilégio minimiza o que os agressores podem alcançar, sejam eles invasores externos ou agentes de ameaças internas. E, à medida que as funções evoluem, o acesso é revisado regularmente e restringido automaticamente; nada permanece aberto por padrão.

Monitoramento e validação contínuos

A abordagem de confiança zero não garante acesso a longo prazo com base em uma verificação única. A confiança precisa ser conquistada continuamente, com base no contexto, comportamento e postura do sistema.

Os principais mecanismos incluem:

- Autenticação contínua: ações arriscadas ou sensíveis podem acionar verificações adicionais, como reautenticação ou autenticação multifator (MFA).

- Verificações de postura do dispositivo: as decisões de acesso são influenciadas pelo status de segurança do endpoint, portanto sistemas sem patches podem perder o acesso.

- Análise comportamental: os sistemas sinalizam anomalias como tentativas de login de dispositivos não gerenciados em horários incomuns, grandes exportações de dados de sistemas financeiros ou incompatibilidades entre localização e atividade (ex.: dois logins com poucos minutos de diferença em continentes diferentes).

- Registro e visibilidade centralizados: todas as decisões são registradas para permitir alertas em tempo real, investigações pós-evento e auditorias de conformidade.

Ao tratar a confiança como dinâmica e condicional, a abordagem de confiança zero oferece às organizações um mapa em tempo real do seu ambiente e as ferramentas para agir rapidamente quando algo se desvia da norma.

Arquiteturas de referência de confiança zero

Diversos órgãos e agências de padronização publicaram modelos de referência que ilustram como a arquitetura de confiança zero deve funcionar na prática. Essas estruturas não prescrevem uma solução única, mas definem os componentes-chave e como eles interagem.

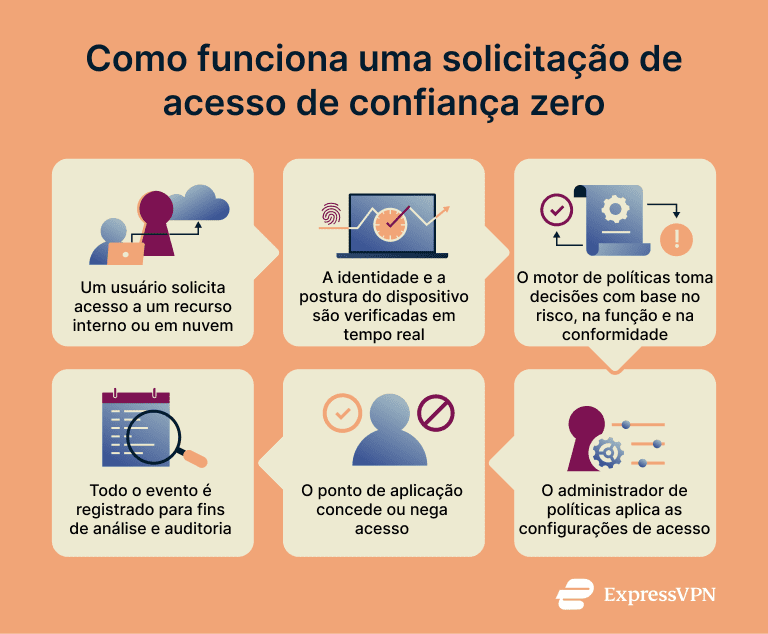

Componentes principais: modelo NIST

Um dos modelos mais citados vem da Publicação Especial 800-207 do NIST. No centro dessa arquitetura estão três elementos principais:

- Motor de políticas (PE): toma decisões de acesso em tempo real com base na identidade, postura do dispositivo, sinais de risco e muito mais.

- Administrador de políticas (PA): executa as decisões, ajustando as configurações de acesso conforme necessário.

- Ponto de aplicação de políticas (PEP): atua como porta de entrada, permitindo ou negando cada solicitação antes que ela chegue a um recurso protegido.

Todas as tentativas de acesso de usuários e dispositivos devem passar por esses componentes. Eles são alimentados por diversos sistemas (gerenciamento de identidade, segurança de dispositivos e inteligência contra ameaças, por exemplo), que fornecem ao PE o contexto necessário para decidir quem deve ter permissão de acesso.

Por exemplo, quando um usuário solicita acesso a um painel de controle de um SaaS, o PE avalia sua identidade, a conformidade do dispositivo e o comportamento. Se aprovado, o PA envia a configuração e o ponto de aplicação permite ou nega o acesso com base na política.

Pilares de referência: modelos CISA e DoD

Agências como a Agência de Segurança Cibernética e de Infraestrutura (CISA) e o Departamento de Defesa dos EUA (DoD) dividem o conceito de confiança zero em áreas de controle fundamentais, geralmente chamadas de pilares. Essas áreas ajudam as organizações a implementar a confiança zero em seus sistemas e equipes.

Cinco pilares da CISA

- Identidade: verificar usuários e gerenciar credenciais seguras.

- Dispositivos: garantir que os endpoints estejam autorizados, atualizados e em conformidade.

- Rede: segmentar o tráfego e impor criptografia em todas as camadas.

- Aplicações e cargas de trabalho: isolar as cargas de trabalho e limitar os movimentos laterais.

- Dados: proteger os dados em repouso, em trânsito e em uso com controles de acesso consistentes.

Sete pilares do DoD

Inclui todos os cinco pilares da CISA, além dos seguintes:

- Visibilidade e análise: monitorar o comportamento do usuário, a postura do dispositivo e a atividade do sistema para detectar anomalias.

- Automação e orquestração: permitir respostas rápidas e orientadas por políticas, reduzindo a dependência de intervenções manuais.

Os pilares impõem avaliação contínua, acesso mínimo e contenção de falhas em toda a rede.

Padrões de implantação prática

Embora as arquiteturas variem em termos de organização, certos padrões emergem dependendo do ambiente:

- Forças de trabalho remotas e híbridas: em vez de túneis VPN, o tráfego é roteado por meio de gateways com reconhecimento de identidade ou agentes de acesso à nuvem. O acesso depende da função do usuário, da configuração do dispositivo e do contexto, não da localização. Isso geralmente é implementado usando ferramentas de acesso à rede de confiança zero (ZTNA), que aplicam regras de acesso sem dar aos usuários visibilidade completa da rede.

- Ambientes multicloud: em ambientes multicloud, cada serviço verifica a identidade de forma independente. Os usuários fazem login em aplicativos SaaS usando uma única identidade corporativa, habilitada por protocolos de federação de identidade como Security Assertion Markup Language (SAML) ou OpenID Connect (OIDC). Para a comunicação entre serviços, o protocolo mTLS (Transport Layer Security) garante que cada solicitação do usuário seja autenticada.

- Acesso de parceiros e terceiros: em vez de integrar fornecedores à sua rede, você expõe apenas os aplicativos ou dados de que eles precisam por meio de um portal com escopo restrito. As políticas de confiança zero os tratam como qualquer usuário interno, com verificação rigorosa e acesso limitado.

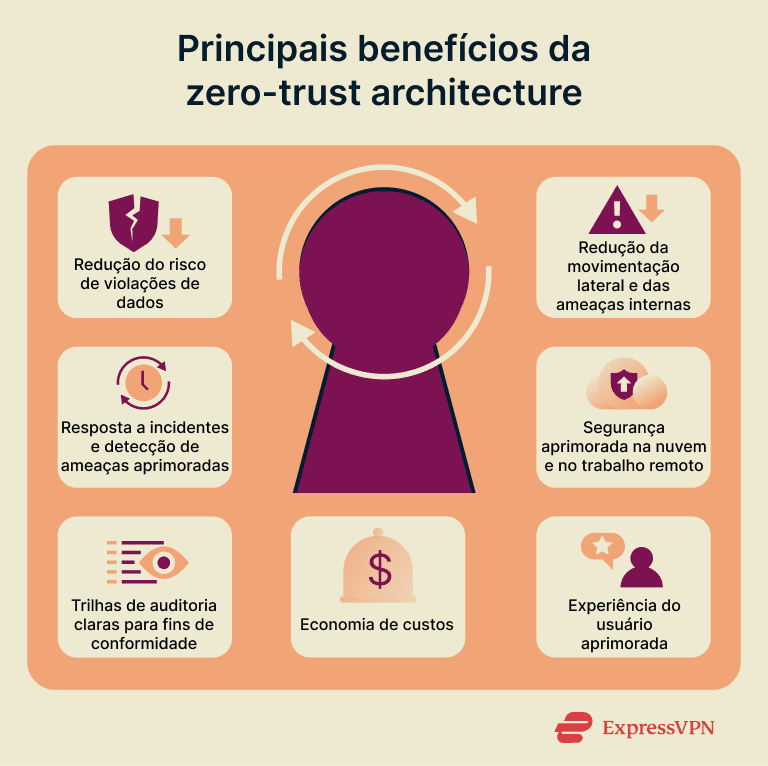

Benefícios da zero-trust architecture

A arquitetura de confiança zero oferece benefícios comerciais tangíveis. Quando implementado de forma criteriosa, ele fortalece a proteção, melhora a visibilidade, apoia a conformidade e simplifica o acesso dos usuários aos recursos necessários. Os pontos positivos incluem:

- Risco reduzido de violações de dados: uma conta ou dispositivo comprometido não consegue acessar toda a rede. O acesso é estritamente limitado, impedindo que os invasores se espalhem ou se propaguem.

- Resposta a incidentes e detecção de ameaças aprimoradas: as permissões não são estáticas; se um dispositivo se tornar não compatível ou o comportamento se tornar arriscado, o acesso pode ser limitado ou revogado automaticamente, sem intervenção humana.

- Trilhas de auditoria claras para conformidade: cada decisão é registrada, permitindo mostrar quem acessou o quê, quando, de onde e por quê. Isso torna as auditorias de conformidade mais rápidas e a resposta a incidentes mais direcionada.

- Redução da movimentação lateral e das ameaças internas: a abordagem de confiança zero trata todos os usuários como uma ameaça potencial, independentemente da função ou posição hierárquica. Comportamentos suspeitos acionam a investigação, independentemente de quem o usuário seja ou alegue ser.

- Segurança aprimorada na nuvem e no trabalho remoto: seja no ambiente local, remoto ou usando um aplicativo SaaS, as mesmas políticas de controle de acesso baseadas em identidade se aplicam. Você não precisa manter regras diferentes para sistemas diferentes.

- Experiência do usuário aprimorada: as pessoas certas acessam rapidamente; a segurança acontece nos bastidores sem causar lentidão.

- Redução de custos: a abordagem de confiança zero ajuda a reduzir os custos de recuperação de violações, minimizar o tempo de inatividade dos negócios e otimizar a infraestrutura existente, aplicando controles consistentes em todos os ambientes.

Desafios na adoção da confiança zero

A transição para a confiança zero não é tão simples quanto apertar um botão. Limitações do mundo real (técnicas e humanas) muitas vezes tornam o processo mais lento.

- Infraestrutura legada: muitos sistemas antigos não foram projetados para suportar acesso granular ou verificações de identidade modernas. Alguns carecem de registro básico ou pontos de integração. Nesses casos, restam duas opções dispendiosas: criar soluções alternativas ou substituir os sistemas completamente.

- Resistência interna: as pessoas não gostam de mudanças, especialmente quando elas parecem gerar mais atrito. Equipes acostumadas com amplo acesso podem resistir, e alguns funcionários seniores podem ver a implementação da confiança zero como uma interrupção. Seguir em frente geralmente significa vender o "porquê", e não apenas impor o "o quê".

- Proliferação de ferramentas e lacunas de integração: a maioria das organizações já possui uma grande variedade de ferramentas, como diferentes provedores de identidade, gerenciadores de endpoints e plataformas em nuvem. Fazê-las funcionar juntas raramente é um processo tranquilo. Padrões incompatíveis, recursos ausentes ou responsabilidades sobrepostas podem criar mais confusão do que controle.

Em resumo, a abordagem de confiança zero exige coordenação e comprometimento. Se os sistemas não estiverem alinhados, haverá pontos cegos, o que anula o propósito da abordagem.

Exemplos e estudos de caso reais

Google: BeyondCorp

Após os ataques da Operação Aurora em 2009, o Google reformulou seu modelo de acesso interno. Agora, cada solicitação (local ou remota) passa por proxies com reconhecimento de identidade: os logins verificam a identidade do usuário, a integridade do dispositivo e o contexto. O BeyondCorp tornou-se o modelo que muitos outros seguiram.

Microsoft: aplicação de políticas com foco na identidade

A Microsoft usa o Azure AD para impor acesso condicional em escala. Somente dispositivos compatíveis obtêm acesso, e políticas baseadas em risco acionam a autenticação multifator (MFA) ou bloqueiam tentativas completamente. O acesso entre desenvolvedores, funcionários e administradores é segmentado e monitorado. Resultado: segurança robusta sem gargalos.

Departamento de Defesa dos EUA: confiança zero em larga escala

O Departamento de Defesa dos EUA almeja a maturidade total da arquitetura de confiança zero até 2027. Implementaram validação de identidade, verificação de dispositivos e microssegmentação em sistemas militares e de contratados, e os primeiros projetos-piloto já demonstram melhorias na detecção de ameaças. Os contratados também precisam se alinhar a essa abordagem.

Como a IA é usada na zero-trust architecture

A inteligência artificial e o aprendizado de máquina são essenciais para ampliar a segurança de confiança zero, aprimorando a tomada de decisões em tempo real, automatizando respostas e reduzindo o ruído em ambientes complexos. Eles complementam as operações de segurança conduzidas por humanos.

- Decisões de acesso baseadas em risco: mecanismos orientados por IA em plataformas de gerenciamento de identidade e acesso (IAM) avaliam fatores contextuais (como postura do dispositivo, geolocalização, horário de acesso e padrões comportamentais) para atribuir pontuações de risco dinâmicas. Essas pontuações orientam a aplicação de políticas: atividades confiáveis prosseguem sem problemas, enquanto tentativas de maior risco acionam a autenticação multifator (MFA) ou verificação adicional.

- Análise de comportamento de usuários e entidades (UEBA): ao aprender padrões de atividade básicos, os sistemas UEBA detectam anomalias, como horários de login incomuns, comportamentos raros de acesso a dados ou uso indevido do dispositivo. Esses sinais alimentam sistemas de gerenciamento de informações e eventos de segurança (SIEM) ou sistemas de identidade para acionar ações automáticas, como encerramento de sessão, revogação de acesso ou criação de caso para revisão.

- Resposta automatizada com orquestração, automação e resposta de segurança (SOAR): as plataformas SOAR permitem ações rápidas e predefinidas sem esperar pela intervenção humana. Quando a IA detecta uma ameaça provável (como um dispositivo apresentando sinais de infecção por malware), ela pode isolar o dispositivo ou desativar a conta instantaneamente.

- Inteligência de ameaças em tempo real: ferramentas aprimoradas por IA podem ingerir feeds de ameaças selecionados (como indicadores de comprometimento ou domínios de phishing) e ajustar regras quase em tempo real. Se um intervalo de IPs de risco surgir, a IA pode bloquear o acesso ou aumentar os requisitos de autenticação sem demora.

- Redução de alertas e correlação de contexto: as ferramentas de segurança geralmente geram muitos alertas. A IA reduz o ruído ao vincular anomalias relacionadas; um único evento pode parecer benigno, mas três anomalias vinculadas podem revelar uma ameaça real. As ferramentas com IA podem priorizar o que precisa de atenção imediata.

- Defesa preditiva: a IA pode prever quais usuários ou sistemas podem se tornar vulneráveis. Ela é capaz de sugerir redefinições de senha antecipadas, sinalizar possíveis ameaças internas ou agendar a aplicação de patches antes que a conformidade seja violada.

A arquitetura de confiança zero é adequada para sua organização?

Se a sua organização depende de aplicativos em nuvem, acesso remoto ou lida com dados confidenciais, a resposta provavelmente é sim. A abordagem de confiança zero não é exclusiva para grandes empresas — ela se adapta a qualquer equipe que precise de segurança mais robusta e flexível.

Veja o que fazer:

- Considere seu perfil de risco: você armazena registros financeiros, dados pessoais ou propriedade intelectual? Está sujeito a normas de conformidade? A arquitetura de confiança zero adiciona controle e visibilidade, ajudando a proteger o que é mais importante. Mesmo que você possua uma pequena empresa, as ferramentas em nuvem com autenticação forte colocam você no caminho certo.

- Avalie sua infraestrutura: se você utiliza ferramentas modernas como autenticação única (SSO), autenticação multifator (MFA), incluindo métodos robustos de autenticação de dois fatores (2FA), e gerenciamento de dispositivos, está em uma boa posição para começar. Se ainda depende de sistemas legados, a transição pode levar mais tempo, mas você pode começar aos poucos. Muitas organizações iniciam com a implementação de MFA ou restrições de privilégios ao implementar a arquitetura de confiança zero.

- Consiga o apoio da liderança: a política de confiança zero não é apenas uma decisão de TI — ela requer o apoio da diretoria e a colaboração entre as equipes. Enquadrá-la como uma medida de continuidade de negócios (e não apenas de cibersegurança) pode ajudá-lo a obter apoio.

- Pense na experiência do usuário: se os usuários reclamarem da dificuldade de gerenciar vários logins, a arquitetura de confiança zero pode facilitar as coisas com recursos como login único (SSO). No entanto, implementações cuidadosas são essenciais. Capacite as equipes de suporte, realize testes piloto e facilite a adaptação dos usuários aos novos fluxos de trabalho.

- Comece com ZTNA para acesso seguro a aplicativos: muitas organizações começam sua jornada com soluções de acesso à rede de confiança zero (ZTNA), que impõe acesso a aplicativos com base na identidade, sem expor as redes internas Ao contrário de protocolos mais antigos como o Internet Protocol Security (IPSec), que pressupõem confiança em nível de rede, o ZTNA restringe o acesso a aplicativos específicos por padrão.

- Comece pequeno, expanda de modo inteligente: a maioria das organizações implementa a arquitetura de confiança zero gradualmente, começando pelas áreas de maior impacto.

Se você possui uma pequena empresa, estas dicas de cibersegurança para pequenas equipes podem ajudá-lo a começar com medidas práticas a serem tomadas antes da implementação completa da arquitetura de confiança zero.

Perguntas frequentes: dúvidas comuns sobre zero-trust architecture

Como a zero-trust architecture se adapta a ambientes multicloud?

A arquitetura de confiança zero se adapta bem a diversas plataformas de nuvem. Em vez de depender de onde algo é executado, ele se concentra em quem está acessando, a partir de onde e como. Você aplica as mesmas políticas na AWS, Azure, Google Cloud e até mesmo em ferramentas de Software como Serviço (SaaS), desde que seus controles de identidade e acesso sejam consistentes. Ferramentas como agentes de identidade e gateways de API ajudam a integrar tudo.

Zero-trust architecture é o mesmo que modelo de confiança zero (zero-trust model)?

Não exatamente. O modelo é a filosofia: não confie em nada por padrão. A arquitetura é a forma para se colocar isso em prática. São as ferramentas, os sistemas e os processos que reforçam essa mentalidade em toda a sua rede. Um é o princípio; o outro é o projeto.

Quais são os maiores erros a evitar ao implementar a arquitetura de confiança zero?

Tentar fazer tudo ao mesmo tempo, negligenciar a experiência do usuário e esquecer de obter o apoio necessário. As melhores implementações começam em uma escala pequena: escolha uma área, prove que funciona e, em seguida, expanda. Se os usuários sentirem que estão sendo punidos ou que seu progresso está sendo atrasado, a resistência irá paralisar o avanço.

Preciso de hardware novo para implementar a confiança zero?

Geralmente não. A maior parte do que você precisa (verificações de identidade, controles de acesso, registro de logs) funciona com software e serviços em nuvem. Se a sua configuração atual oferece suporte a recursos básicos de segurança, como autenticação multifator (MFA) e criptografia, provavelmente não haverá problemas. Você pode precisar de atualizações para dispositivos muito antigos, mas uma renovação completa do hardware geralmente não é necessária.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN